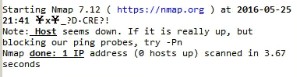

-Pn 用法

隱藏或說刁鑽的目標(電腦\防火牆\設備) 並不回應ping 也關閉常用port80等等.... 若要揪出來, 就可能用-Pn 從存在的port 1732, 8000去推斷及測試 ========================= 例如: nmap -Pn 180.177.99.88 Starting Nmap 7.12 ( https://nmap.org ) at 2016-05-30 06:27 ¥x¥_?D·CRE?! Nmap scan report for 180-177-99-88.dynamic.kbronet.com.tw (180.177.99.88) Host is up (0.074s latency). Not shown: 998 filtered ports PORT STATE SERVICE 1723/tcp open pptp 8000/tcp open http-alt Nmap done: 1 IP address (1 host up) scanned in 17.18 seconds =========================