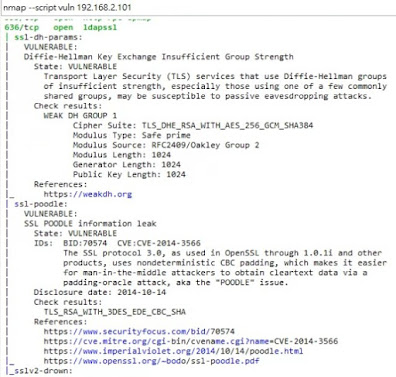

-sC/--script=default:使用默認的腳本進行掃描。 --script=<Lua scripts>:使用某個腳本進行掃描 --script-args=x=x,y=y: 為腳本提供參數 --script-args-file=filename: 使用文件來為腳本提供參數 --script-trace: 顯示腳本執行過程中發送與接收的數據 --script-updatedb: 更新腳本資料庫 --script-help=<Lua scripts>: 顯示腳本的幫助信息 auth: 負責處理鑒權證書(繞開鑒權)的腳本 broadcast: 在區域網內探查更多服務開啟狀況,如dhcp/dns/sqlserver等服務 brute: 提供暴力破解方式,針對常見的應用如http/snmp等 default: 使用-sC或-A選項掃描時候默認的腳本,提供基本腳本掃描能力 discovery: 對網絡進行更多的信息,如SMB枚舉、SNMP查詢等 dos: 用於進行拒絕服務攻擊 exploit: 利用已知的漏洞入侵系統 external: 利用第三方的資料庫或資源,例如進行whois解析 fuzzer: 模糊測試的腳本,發送異常的包到目標機,探測出潛在漏洞 intrusive: 入侵性的腳本,此類腳本可能引發對方的IDS/IPS的記錄或屏蔽 malware: 探測目標機是否感染了病毒、開啟了後門等信息 safe: 此類與intrusive相反,屬於安全性腳本 version: 負責增強服務與版本掃描(Version Detection)功能的腳本 vuln: 負責檢查目標機是否有常見的漏洞(Vulnerability),如是否有MS08_067